„Das Werk beschreibt anschaulich und übersichtlich wie der Krieg im Zeichnen der jüngeren technischen Entwicklungen sich in der digitalen und physischen Sphäre zunehmend verändert, gerade durch die „Digitalisierung des Schlachtfeldes“ und die Durchdringung elektronischer und semi- bis zu vollautonomer Systeme in allen militärischen Bereiche“

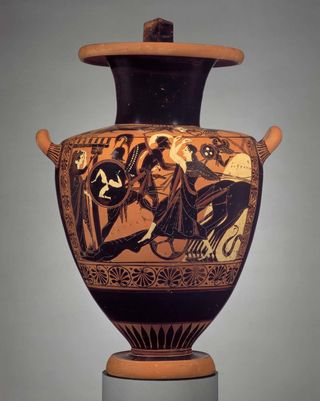

Water Jar (Hydria) with the Chariot of Achilles Dragging the Corpse of Hector. 520-510 B.C., Museum of Fine Arts Boston, MA

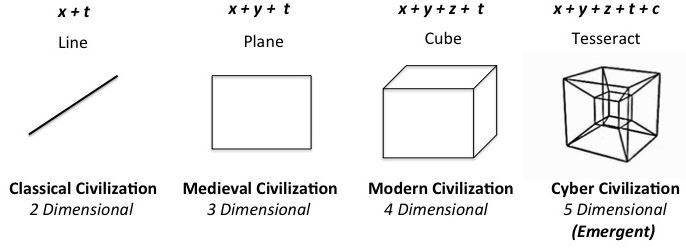

„Warfare has been divided into five dimensions; a three-dimensional space, time, and the electromagnetic spectrum. Lately, cyberspace has been argued to be the 6th dimension of modern warfare. Cyberspace management has become an important part of modern warfare. The appearance of cyber threats has still not completely removed the threat of traditional use of military force; only the range of means has expanded. It is likely that in future crises cyber means are used increasingly to affect both military and civilian targets in co-ordination with traditional means of war fighting.“

Tero Palokangas, Cyberwar: Another Revolution in Military Affairs?, in: Jari Rantapelkonen & Mirva Salminen (Eds.), The Fog of Cyberdefense. National Defence University. Department of Leadership and Military Pedagogy. Publication Series 2. Article Collection No. 10. Helsinki. 2013. S. 146

Fifth Dimensional Operations: Space-Time-Cyber Dimensionality in Conflict and War—A Terrorism Research Center Book: 184.

Cyberwaffen sind sehr dynamisch. Die führenden Länder im Bereich der Cyberkriegsgüter produzieren seit Jahren massiv modulare Cyberwaffensoftware mit ständigen Updates, gemeinsam genutzten Komponenten und parallele unabhängige Entwicklungslinien. In der Praxis werden die Fähigkeiten von Cyberkriegern geheim gehalten, entweder um Abschreckung, Verschleierung und Steigerung des Wettbewerbsvorteils zu erhalten oder mangels offensiven Ressourcen. Es gibt sogar in vielen Ländern eine große Zahl von Unternehmen, die Codes für den Angriff auf Sicherheitslücken un Betriebssysteme und Anwendungen nutzen. Schwachstellen und Codes gelten längst als Handelswaren der Cyber-Rüstungsindustrie. Auf der anderen Seite gibt es ein kommerzieller Aufwand, um ausgenutzten Codes für den Anbieter wertlos zu machen. Allerdings gilt die Welt des Cyberkrieges insgesamt nicht als schwarz-weiß. Vielmehr gelten Cyberwar und Cybersicherheit als seltsame und chaotische Phänomene im Cyberspace.

Archaeological Museum of Mykonos, Inv. 2240. Large relief pithos decorated with the capture of Troy. Depicting one of the earliest known renditions of the Trojan Horse. Around the year 675-650 BC. Found at Mykonos.

In Bezug auf Cyberwaffen ist es auch eine wahre Herausforderung, den gewünschten Effekt zu erzielen, ohne unerwartete Auswirkungen oder Nebeneffekte am Ziel zu verursachen. Da Informationssysteme und Netzwerke komplex voneinander abhängig sind, kann einen Cyberangriff an einem Ort des Netzwerks plötzlich einen anderen Punkt im Netzwerk beeinflussen und etwas unvorhersehbares verursachen. Eine weitere Herausforderung besteht darin, wie man auf Cyberangriffe zu reagieren habe. Das Trennen von Kommunikationsverbindungen oder das Schließen von Informationsdiensten sind keine relevanten Alternativen mehr. Daher ist es eine Frage, wann und wie Cyber- oder traditionelle Streitkräfte gegen den Angreifer eingesetzt werden.

Grosse Kaskade, Schlosspark Nymphenburg, München, (Neptun mit Seepferd, Athena oder Minerva und Athena mit Schleisshelm), François de Cuvilliés d. Ä. (1717)

Cyber-Fähigkeiten sind für die Nationalstaaten und die Streitkräfte, die als glaubwürdige Akteure behandelt werden möchten, unerlässlich. Der Cyberspace, die fünfte Dimension der Kriegsführung, ist bereits zu einer wichtigen Arena der Weltpolitik geworden - vor allem, da die Zeiten des Krieges und des Friedens zu einer Grauzone geworden sind, in der man derzeit lebt. Das Wesen der Cyberrealität (die Unschärfe des Friedens und Krieges) fügt eine gefährliche neue Dimension der Instabilität hinzu: zukünftige Konflikte können vage werden, ohne einen klaren Anfang und ein klares Ende zu haben. Manchmal kann sich der Kriegsakteur nicht einmal bewusst sein, dass er mit jemandem in Konflikt gerät, wenn unangenehme greifbare Dinge die ganze Zeit oder nur gelegentlich "einfach" passieren. Die digitale Welt ist zu einer Domäne geworden, wo strategischer Vorteil entweder verloren oder gewonnen werden kann.

Cyberschach: die Geopolitik des Cyberkrieges

Es ist sehr wichtig zu verstehen, dass in Zukunft der Unterschied zwischen kinetischen und nicht-kinetischen Umgebungen immer unschärfer wird und dass diesen Umgebungen in vielerlei Hinsicht zu einem neuen Raum gegossen werden. Fast alles wird digital miteinander verbunden sein, und den Cyberraum wird größer und komplexer. Dies zeigt, dass die Handlungsmöglichkeiten sich erheblich erweitern werden und die Integration der Cyberwelt mit der physischen Welt dem menschlichen Leben eine neue Dimension geben wird. Daher sollte Cyber nicht mehr als separate Domäne behandelt werden, sondern als eine mit dem physischen Raum verflochtene Domäne.

In militärischer Hinsicht bedeutet dies, dass die moderne Kriegsführung einen effektiven Einsatz von Cyber-, Kinetik- und kombinierten Cyber- und Kinetikmitteln erfordert. Cyberkrieg könnte eine zusätzliche Domäne in der traditionellen Kriegsführung oder eine eigenständige Herangehensweise an die Kriegsführung sein - beides ist wahrscheinlich. Cyberoperationen können kinetisch und/oder nicht kinetisch sein. Die Grenzen zwischen konventionellen und Cyber-Operationen verwischen, da Cyberangriffe bei konventionellen Operationen als Kraftmultiplikator eingesetzt werden. Es ist auch wichtig hervorzuheben, dass Cyberangriffe Dinge können, die herkömmliche Angriffe nicht können - mit verheerenden und beispiellosen Auswirkungen und eben auch, dass selbst Napoleon behauptete: den Übergang von defensiven zu offensiven Krieg sei einer der komplexeren Operationen im Krieg.

Sard; head of Achilles to left wearing helmet crested with sphinx, and with gryphon on side; signed. The British Museum, London , Intaglio (18thC)

Selbst wenn man das gerne glauben möchte, ist der Erfolg im Cyberbereich nicht nur eine Frage der Verteidigung - zumindest nicht für die Nationalstaaten. Die Verteidigungsfähigkeiten müssen so präventiv wie möglich sein, um die Wirksamkeit des Cyberangriffs des Gegners - wer auch immer es sein mag - zu verringern. Trotz der besten Verteidigungsbemühungen wird es jedoch zu Eingriffen kommen. Deshalb auch eins muss im Cyberbereich belastbar sein, d.h., man muss die Fähigkeit haben, Angriffen und Ausfällen standzuhalten und den Schaden stärker zu mildern als in anderen Bereichen. Die Schaffung von Cyber-Defense-Funktionen und die Widerstandsfähigkeit sind für die Öffentlichkeit ziemlich einfach zu akzeptieren. Diese Handlungen reichen jedoch nicht aus. Abschreckung ist auch erforderlich, d.h. die Fähigkeiten und Strategien, um die anderen davon zu überzeugen, keinen Cyberangriff gegen sie zu starten. Die Abschreckung wird nur dann wirksam sein, wenn ausreichende offensive Cyberfähigkeiten aufgebaut und demonstriert werden können. Um es klar zu sagen: Offensiv-Cyber-Fähigkeiten sind ein wesentliches Element für den Erfolg der Nationalstaaten in ihrer gegenwärtigen und zukünftigen internationalen und Sicherheitspolitik. Verteidigung, Widerstandsfähigkeit und Offensiven Fähigkeiten tragen alle dazu bei, dass sich das Land insgesamt selbst schützen kann - man braucht sie alle.

Es regnet auf Titan (AstroArt), David A. Hardy (2011)

Mitsukuni defying the Skeleton Spectre invoked by princess Takiyasha in the Honolulu Museum of Art, Utagawa Kuniyoshi (1844)

Nine Dragon Wall in Beihai Park, Beijing, „The princes of States have a screen intercepting the view at their gates". 邦君樹塞門, Analects, 3:22.

Die jüngere technische Entwicklungen haben auch deutlich gemacht, dass die bisherige Präventions- und Reaktionsmechanismen oft zu kurz gegen die immer raffinierter, oft asymmetrischer Cyberangriffe erscheinen. Sie haben auch deutlich gemacht, dass Auseinandersetzungen zwischen Menschen, Organisationen und Staaten zunehmend längst eine andere Form und Struktur angenommen und neuen Risiken, wie Bedrohungen im Rahmen eines neu entstandenen ‚Netzes von Abhängigkeiten‘ hervorgerufen haben. Das Ungleichgewicht zwischen Mittel und Wirkung habe sich in diesen neuen Rahmen erheblich prononciert und zählt weiter zu einer der großen Herausforderungen auch aufgrund des seit langen expandierenden ‚Cyberraums‘ bis ins Weltall. Dazu kommen weiteren Risikofaktoren, die mit Cyberangriffen und modernen Cyberkriege besonders zusammenhängen und die Tür für Phänomenen des Krieges und der nun hoch entwickelten Kriminalität ganz andere Qualität eröffnet haben. Sie in die Betrachtung mit einzubeziehen, um diesen seit Jahren unaufhörlich wachsenden Risiken angemessen erörtern zu können, gilt als mehr als eine Verpflichtung für das vorliegende Werk.

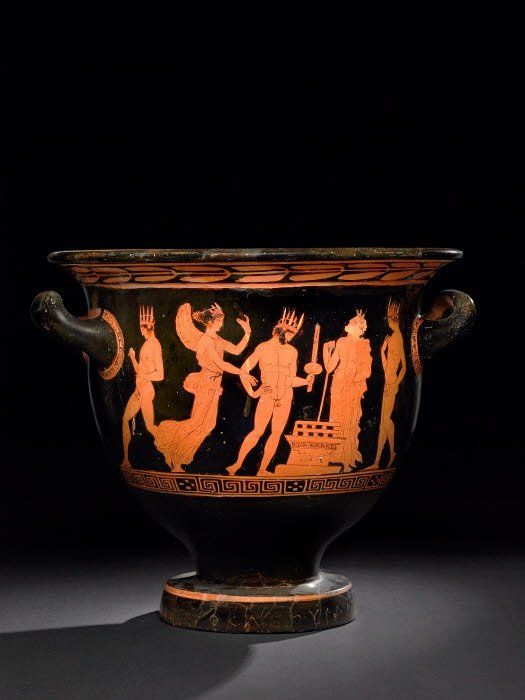

Pottery. Krater, Attic, Attica, Greece (Lampadedromia) at the British Museum, London, Nikias (Ca. 420BC-400BC)

Ababil

Christ’s Descent into Hades, Anastasis or Resurrection Icon

„The cyberwar and cybercrime problem will continue to pose a serious threat that will require a coordinated response from industry, intelligence, military and defense, national security officials, and law enforcement. Even more disconcerting is the fact that there is not only the potential – but the likelihood – of a combination of attacks that will impair economic interests, critical infrastructures, and military and defense capabilities. (...) The problems posed by cybercrime, cyber warfare, and cyberterrorism are of a universal and transnational character that touch upon all facets of the existence of states, society, business, and individuals. Information security underlies each of these challenges.„

World Federation of Scientists

Permanent Monitoring Panel on Information Security

Toward a Universal Order of Cyberspace: Managing Threats from Cybercrime to Cyberwar

19 November 2003

Globale Knoten, oder die Unfähigkeit gemeinsamer globalen Normen für den Cyberkrieg zu schaffen

Den Weg bis zu einem effektiven global abgestimmten Regime gilt als schwierig, wenn nicht als noch zu schaffen, obwohl man die globale Dimension dieses Phänomens kaum mehr leugnen kann und das traditionelle Verständnis von physischem Raum wenig hilft. Dazu kommt, dass mit ca. mehr als 1.8. Bio. Nutzer weltweit und 246 an Netz angeschlossenen Ländern das Internet so gut wie keine Grenzen kennt. Die große Zahl von Teilnehmern, Interessen und Risiken erschwert zugleich vielen Anstrengungen. Es zeigen sich immer wieder Problemfaktoren auf, die sich hinderlich für die Zusammenarbeit und Informationsaustausch auswirken, das Vertrauen mindern und die Etablierung von effektiven Governance-Rahmen verhindern. Dazu kommen sehr unterschiedlichen Kapazitäten innerhalb von bestehenden Integrationsprojekte und auf die globale Ebene, die selbst die Vertrauensbildung bremsen. Diesen und anderen ähnlich gelagerten Herausforderungen zum Gegenstand der Diskussion und anschaulich zu machen, gilt ebenso dem Werk Iguarán Mendez.

Digitales Europa aus dem All, Atos©

A Mother’s Sad Request for Her Son

Rising up to aid Hephaistos, maids of gold moved like lively young girls;

Perfectly made, they had speech, wit, and motion, and other skills immortal.

Briskly surrounding their lord for support, he made his way to Thetis,

Gracefully waiting for him to join her upon a silver throne.

Taking her hand, he greeted her warmly, “Sweet Goddess, we are honored;

But are you in need, my dearest Thetis? Your visits are so seldom.

Please tell me if I may be of help, for I will if I am able –

If it is a thing allowed to be done, not known to be forbidden.”

“Hephaistos,” Thetis softly said, with tears on her lashes and cheek,

“Never has another Olympian goddess suffered such sorrow and pain.

No mortal before Peleus Aiakides, my husband chosen by Zeus,

Had ever been given a sea nymph to wed, nor gave her a cheerless bed.

“But there I accepted my wifely duty, endured without desire,

And though my man is constrained now by age, pain continues to mock me.

I nursed and raised the son gifted to me; he became a man above men.

Quickly he grew, and I nurtured him better than blossoming orchard trees.

“All this did I do just to see him off, in a ship bound for war with Trojans,

And I shall not see him in Peleus’ hall, his family home, again.

Yet even while sunlight still kisses his eyes, my son is destined to suffer

And I do not have the power to help him, though I stand nearby for comfort.

“The girl-prize given him by the Greeks, Agamemnon took back for his own.

Hot burned the heart of my son at this deed, and he yearned for the girl intensely.

Trojans in war beat them back to their ships, and the Greeks could not escape.

Agamemnon’s officers begged my son’s help and offered him incentives.

“He did not deem them worthy of aid, nor helped delay the disaster,

But armed Patroklos in his own gear, and sent him into battle.

Fiercely they fought at the Gate all day, and nearly took the city,

But Apollo spied Menoitios’ great son slaying many Trojans.

Killing him in battle, he then gave Hektor a hero’s reward for the deed.

“It is for this I have come to call: now my ill-fated son needs a shield.

A breastplate, too, and a crested helmet, and a pair of tight-clasping greaves.

Hektor stripped the armor from his slain foe, the courageous hero Patroklos,

And now my son lies numb on the ground, in his tent, overcome by grief.”

Enheartening her, the Great GameLegs said, “Have courage, my Lady! Please trust me!

Good gear I can make, but to hide him from death? Now, that is another matter…

I only wish I could help him with that, as I can with the making of arms,

For I am an expert — no eyes have beheld such gear as I shall provide him!”

Leaving her then, and going to his shop, he swiftly set about working.

Twenty smart bellows he aimed at the fire, stirring the coals up fiercely.

Huge bursts they could blow if the toil was tough, and delicate breaths as needed.

He spoke his commands and the bellows obeyed, fully used to the work required.

Molten gold and silver boiled in the blaze, and tin, and Olympian bronze.

With a powerful hammer in his right hand, and tongs in his dexterous left,

Hephaistos mounted the great iron block, knowing that all was in order.

His first task fulfilled was a well-fashioned shield; very strong, wide and shining.

Triple-ply was the sparkling rim around it, and the shoulder strap was silver.

The shield was skillfully crafted together, formed of five welded layers,

And Hephaistos surpassed himself with his art and his brilliant decoration…

From Homer’s Iliad, Book 18, Lines 417–482,

Thetis Receiving Achilles’ New Armor from Hephaistos, oil painting modello for a tapestry in the Life of Achilles Series. Pau, France, Musee’ des Beaux-arts de Pau, Peter Paul Rubens (ca. 1630–1635)

Gesellschaften werden zunehmend von der Informationstechnologie abhängig. Dieser Trend wird sich in Zukunft noch beschleunigen, wenn die Verantwortung für die Entwicklung der bestehenden Netzwerke der Generation übertragen wird, die ihr ganzes Leben lang mit Computern gearbeitet und gelebt hat. Cloud-Dienste sollen an Bedeutung gewinnen und

zu einer der wichtigsten Informationsressourcen in der Zukunft werden, auf denen so gut wie alle möglichen wichtigen Informationen aufbewahrt werden. In Zukunft soll alles kontrollierbar werden. Das Bewusstsein für die Situation wird aufgrund der riesigen Informationsmenge noch schwieriger zu erreichen sein. Die Verarbeitung aller verfügbaren Informationen soll auch zu einer weiteren Herausforderung werden. RFID-Technologien (Radio-Frequency Remote Identification) werden überall verbreitet und bieten somit mehr Möglichkeiten für den Cyberbetrieb. Die Menge der übertragenen Daten soll ebenso explosionsartig wachsen, was die Cyberverteidigung noch schwieriger macht. Alles dies ruft bereits eine Reihe von technischen, politischen und rechtlichen Maßnahmen auf den Weg, um so mehr wenn der Cyberkrieg schön fast 8 verschiedenen Dimensionen umfasst:

I. Hacker-Krieg, in dem das menschliche und das menschliche Wissen die Akteure und die körperlichen sind und Cyberspace die betriebliche Umgebung ist;

2. Command and Control Warfare, in der auch menschliches und menschliches Wissen die Akteure sind, aber das operative Umfeld die physische Realität ist;

3. Computer Network Warfare, bei dem der Computer und seine Software die Akteure sind, die Betriebsumgebung physischer Cyberspace ist;

4. Automatisierte Kriegsführung, bei der der Computer und seine Software auch die Akteure sind, Betriebsumgebung ist aber die physische Realität.

5. Simulierter Hackerkrieg, in dem das menschliche und das menschliche Wissen die Akteure sind, die Betriebsumgebung ist ein virtueller Cyberspace.

6. Simulierter Befehl und Kontrolle Krieg, in dem das menschliche und menschliche Wissen die Akteure sind und das operative Umfeld die virtuelle Realität ist.

7. Simulierte Kriegsführung in Computernetzwerken, in der sich der Computer und sein Programm die Akteur sind und die Betriebsumgebung ein virtueller Cyberspace ist.

8. Simulierte automatisierte Kriegsführung, in der der Computer und sein Programm die Akteure sind, die Betriebsumgebung ist virtuelle Realität

Shield of Achilles at the Royal Collection of the United Kingdom, John Flaxman (1721)

Im vielen Fällen liegt der Grund darin, dass bis eine bestimmte Waffe verwendet wird, man keine ihrer Eigenschaften kennt und daher kein narrensicheres Verteidigungssystem schaffen kann. Die Formel ist einfach: „Defensive-Fähigkeiten sind aufgebaut, und einer Angreifer versucht, ihre Schwachstellen auszunutzen. Auch die Geschichte der Wettbewerbslauf lässt vermuten, dass es immer ein Loch gibt, eine ‚Achillesferse’. Die Entwicklung von Waffen im Cyberwar ist hektisch und daher kann es kaum von Nutzen sein, sie zu beschreiben. Schließlich sind Stuxnet oder Duqu aufgrund der entwickelten Gegenmaßnahmen nicht mehr so effektiv wie zu dem Zeitpunkt, als sie ausgerollt wurden. Wie Machiavelli schrieb: „Wenn Sie wissen, dass der Feind mit Ihren Entwürfen vertraut ist, müssen Sie sie ändern.“ Es besteht kein Zweifel, dass zukünftige Waffen wie diese bereits entwickelt wurden. Es geht also nicht so sehr darum, was die Waffen des Cyberwar sind, sondern wie, wo und vor allem wann sie eingesetzt werden. Selbstverständlich einen Überblick über diese Entwicklung wird im Werk Iguarán Mendez zum Ausdruck gebracht.

Sterbender Achill im Garten des Achilleion (Korfu), Ernst Herter (1884)

Dazu kommen Schwierigkeiten bei der Unterscheidung zwischen den unterschiedlichen Arten von Cybertätigkeiten, die als eine der wichtigen 'Cyber-Verwundbarkeiten' angesehen wird. Diese Herausforderung aufzugreifen und die bestehende Ansätze zu erläutern, gilt als eine weitere Aufgabe des Werkes.

Die Ununterscheidbarkeit der 1 und der 0 au die logische Ebene

Cyberintrusion

Cymatoceps nasutus

Das bestehende internationale Recht reicht offenkundig nicht aus, um die sich aus der technologischen Entwicklung ergebenden Kriegsführungsmöglichkeiten ausreichend zu erfassen. Weder die UN-Charta selbst, noch die 1974 verabschiedete Resolution zur Definition von Aggression scheinen genügend zu sein, um eines Cyberkrieges unter ihrem Wortlaut zu erfassen. Auch anderen internationalen Regelungswerke in dem Bereich mangeln an universell geltenden rechtsbindenden Charakter und werden aufgrund ihres Zustandekommens scharf kritisiert. Man zweifelt sogar an der tatsächlichen Umsetzungsmöglichkeiten innerhalb von bestehenden Bündnisse.

United Nations Security Council mural, New York, Per Krohg (1952)

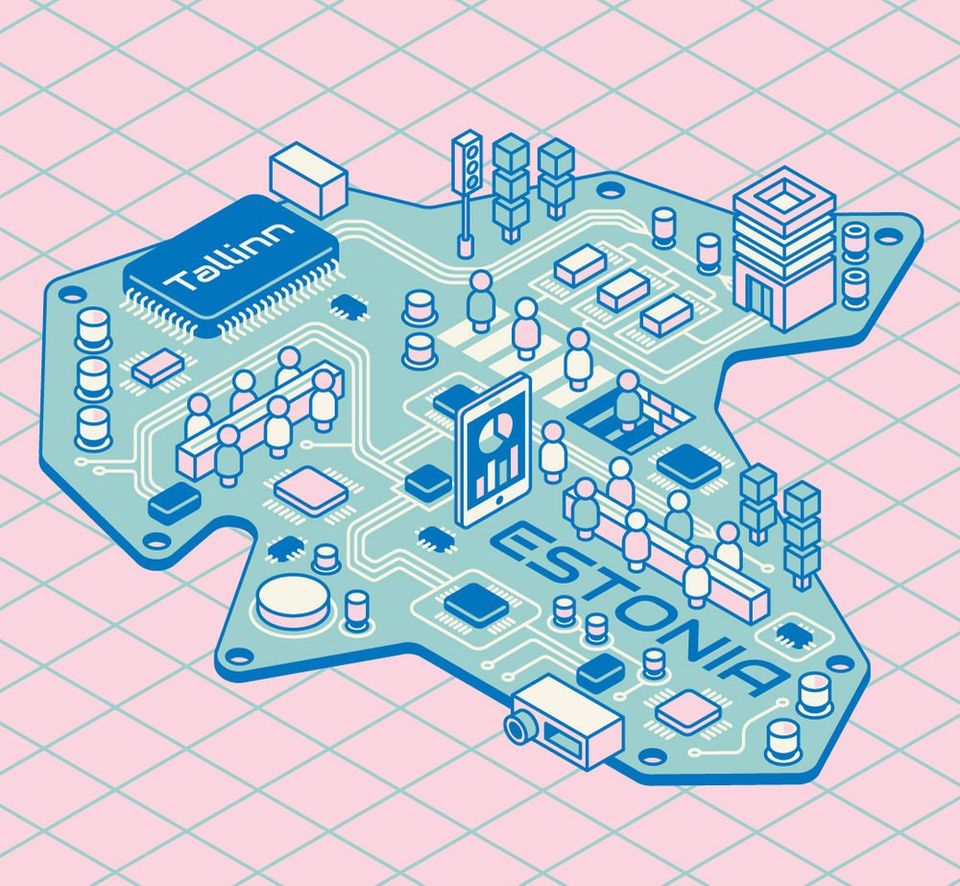

Cyberestonia & The Tallin-Manual

Legal Draft Beer of Arlington, Special Edition 2017

Statue von D‘Artagnan und der drei Musketiere an der Kathedrale von Saint-Pierre de Condom, Gens, Zurab Tsetereli (2010)

Die ‚Revolution of Military Affairs', wie es den Wandel des Krieges in Hightech-Zeitalter mit sich bringt, erfordert neben Anpassungen der militärischen Doktrinen auch eine rechtliche Überprüfung von neuartigen Methoden der Kriegsführung gemäß bestehenden Konventionen sowie eine neue Bewertung der Begrifflichkeit des Krieges. Diese Herausforderungen zu adressieren, gilt auch dem Werk Iguarán Mendez.

Battle of Solferino, Carlo Bossoli (1859)

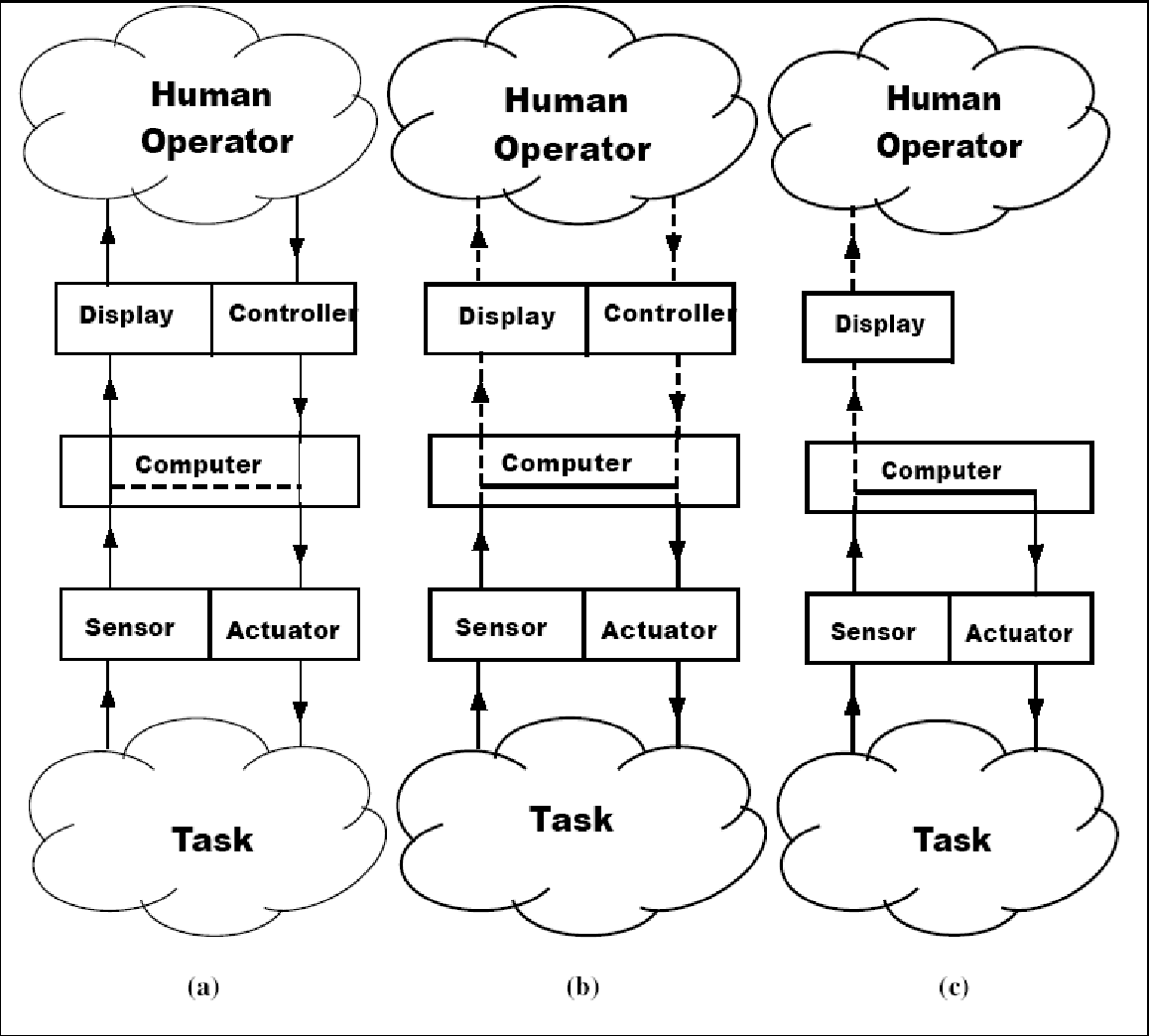

Viele Fragen mit Blick auf Haftung und Verantwortlichkeiten nicht nur zwischen Mensch und Maschine, sonder zwischen semi- bis autonom ausführender Software und Maschinen auf den Schlachtfeld bleiben aufzuklären. Erklärungs- und Begrenzungsbedürftig ist auch aus rechtlicher, wie ethischer Perspektive der ganze Prozess um die Übertragung von Kompetenzen für 'Kill-Decision' auf die Maschinen, sowie die Rolle des 'Man in the Loop', des ‚Man on the Loop‘ und des ‚Man off the Loop’. Sie aufzugreifen steht auch Mittelpunkt des Werkes.

„Man in the Loop“

Control modes. Dotted lines/arrows indicate the minor loops, where solid indicates major loops. Supervisory control at 4th level of automation. Supervisory control at 5th level of automation. automated control, in: Cultural Parameters for „Man on the Loop“. Paradigm in the Context of Intelligence, Surveillance and Reconnaissance, Gaurav Yash Pal Tuli. A Thesis Submitted in partial Fulfillment of the Requirements for the Degree of Master of Science in the field of Computer Science. Southern Illinois University Carbondale. S. 18.

Einen friedlichen Ausweg zu diesen wachsenden Bedrohungen zu finden, also einen kooperativen und regulierenden Ansatz über die Grenzen hinweg, um diese Risiken möglichst gering im Zaun zu halten, um nicht nur dem Cyberfrieden zu bewahren, sondern die Stabilität des geltenden internationalen Systems, gilt als eine große Herausforderung und erfordert eine verstärkte fachübergreifende Zusammenarbeit. Nicht zuletzt gilt es als Paradebeispiel der neuen globalen zu bewältigen Aufgaben, die kaum mehr in den westphalischen Muster hineinpassen. Dieses Thema nicht nur völkerrechtlich, sondern aus unterschiedlichen Perspektiven zu adressieren, um auch das Problembewusstsein und ein gemeinsames Verständnis der Herausforderungen zu fördern, steht auch im Mittelpunkt des Werkes Iguarán Mendez.

Forum InformatikerInnen für Frieden und gesellschaftliche Verantwortung e.V. (FIfF), Cyberpeace-Symbol

Feine Art, Deine Iris