IT-Sicherheit

Es ist längst klar geworden, dass sich die Welt inmitten eines tiefgreifenden technologischen Wandels befindet. Technologien, die in den ersten zwei Jahrzehnten der Jahrtausende entwickelt und perfektioniert wurden, werden nun auf eine Weise im Alltagsleben integriert, die bis vor kurzem nicht möglich war. Diese neuen „Felder“ basieren auf bewährten Technologien wie Mobilkommunikation, Speicherung, Verarbeitung und Software, um völlig neue Verwendungen und Branchen zu schaffen, die nun mehr selbst den Weltraum erschließen. Die damit zusammenhängenden Risiken kann man aber auch nicht leugnen. Sie aufzuschlüsseln und anschaulich zu machen, gilt auch dem Werk Iguarán Mendez.

Star Trek TNG Retro Poster Art Justice Episode 8 Beach Towell

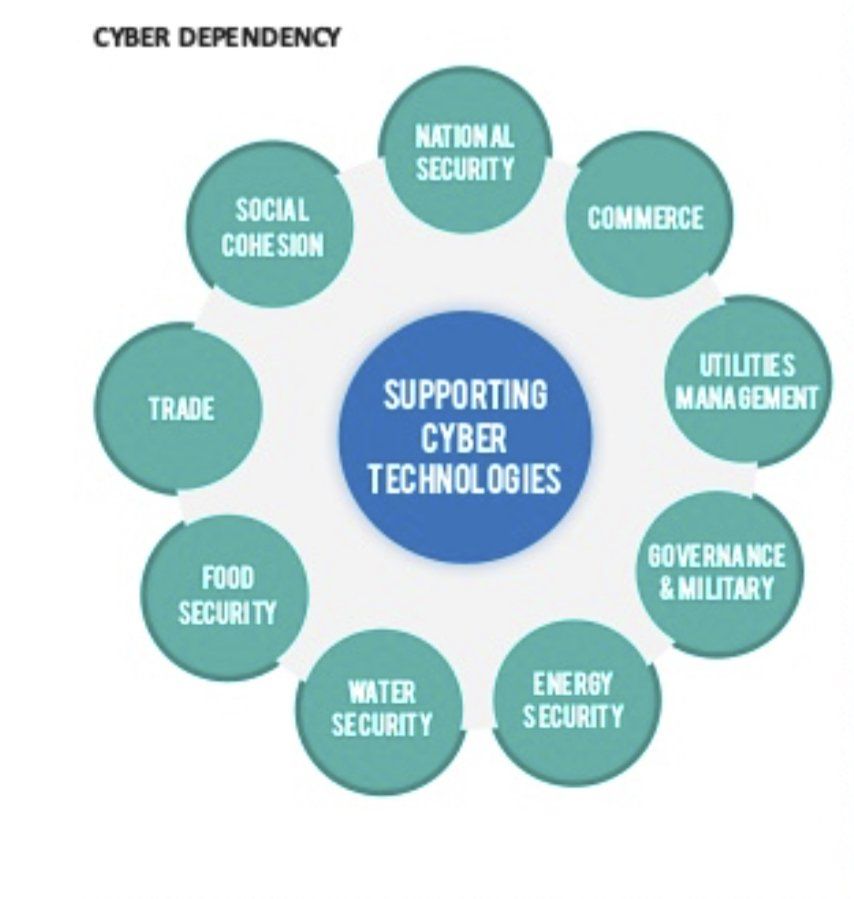

Cyberdependency

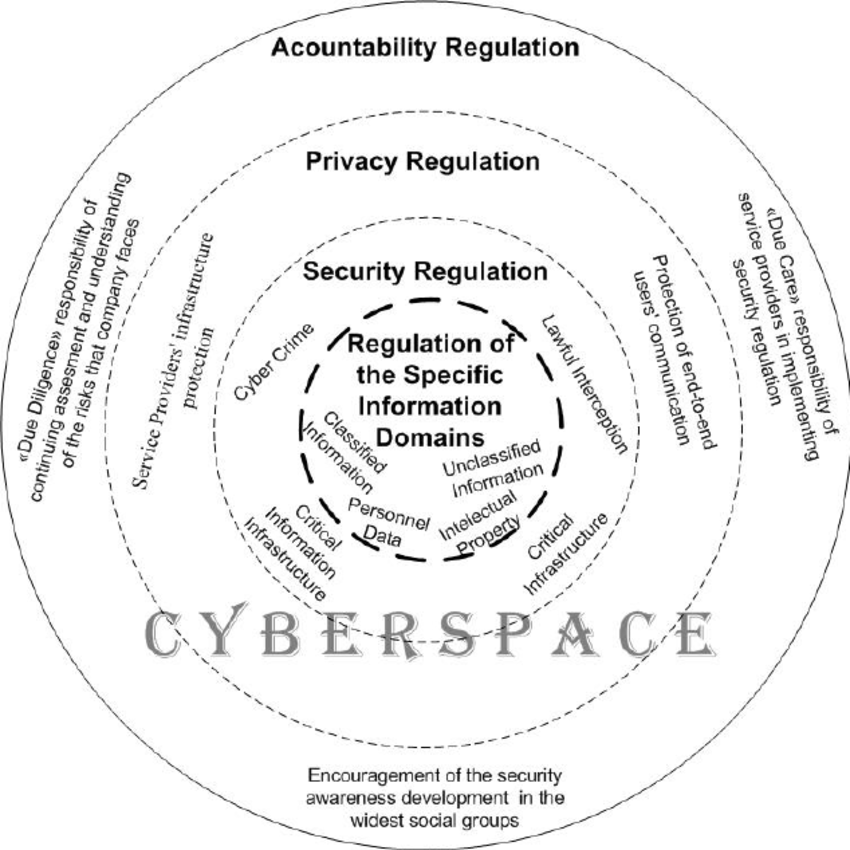

Die Gewährleistung von IT-Sicherheit im „Cyber-Raum“, die Rechtsdurchsetzung und der Schutz von Informationsinfrastrukturen erfordern aufgrund der gewachsenen Herausforderungen ein hohes Engagement des Staates im Innern wie im Rahmen der internationalen Zusammenarbeit. Dies betrifft in erster Linie gesetzgeberischen Maßnahmen, aber auch Umsetzungs- und Unterstützungsstrukturen, sowie die Teilnahme an und die Forderung von supranationalen Netzwerken. Diese Entwicklung aufzugreifen und anschaulich zu machen, gehört auch dem Werk Iguarán Mendez.

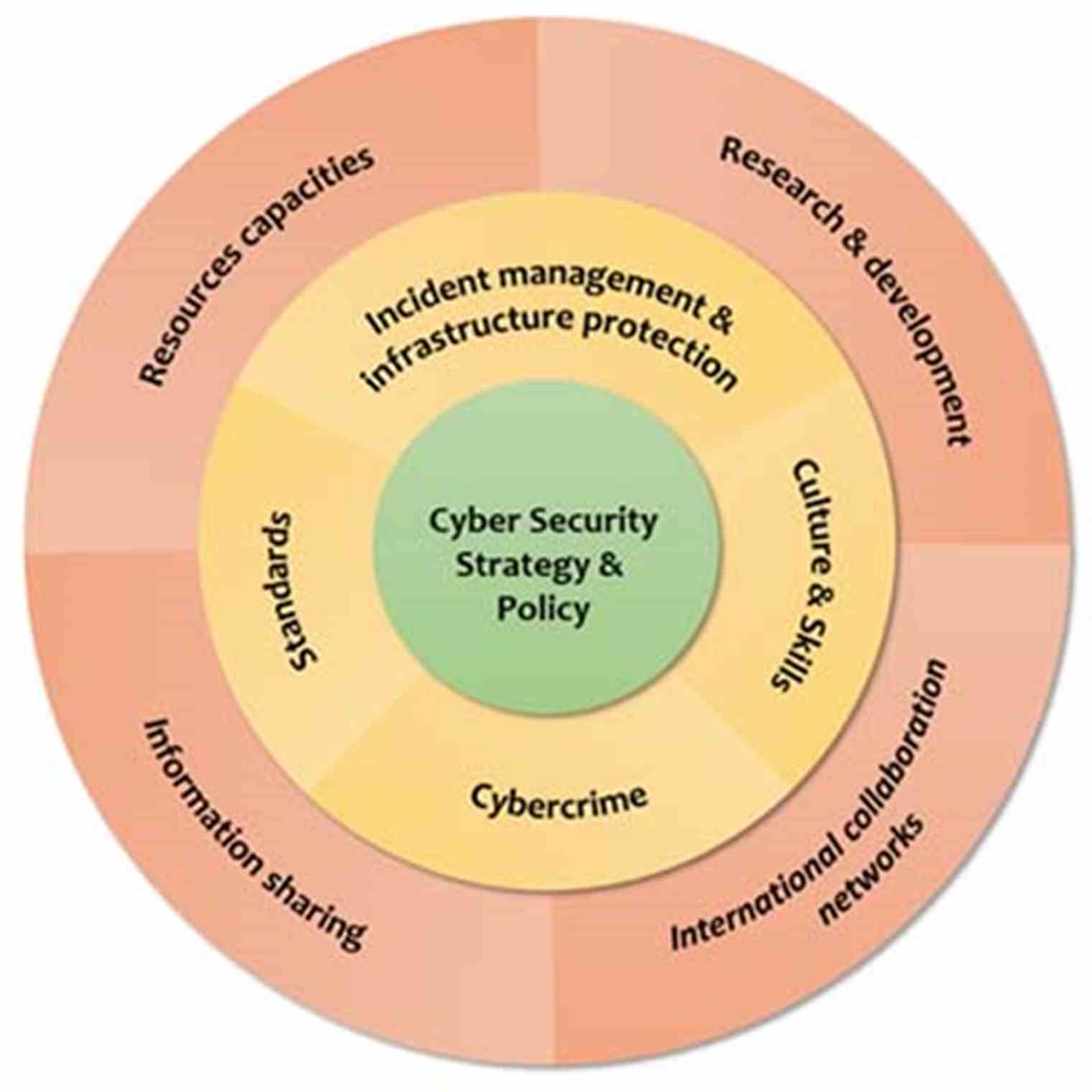

Information security regulation framework of Government internally

Global Agenda on Cyber Capacity Building, Global Forum on Cyber Expertise (GFCE) & TNO (2017)

Aufgrund der verteilten staatlichen, wirtschaftlichen und gesellschaftlichen Verantwortung wird eine Cybersicherheitsstrategie nur erfolgreich sein, wenn alle daran beteiligten Akteure gemeinsam und partnerschaftlich ihre jeweiligen Aufgaben auf den nationalen und internationalen Ebenen wahrnehmen.

Improving National Cybersegurity Capability

The Omega Directive, Star Trek: Voyager Episode (1998)

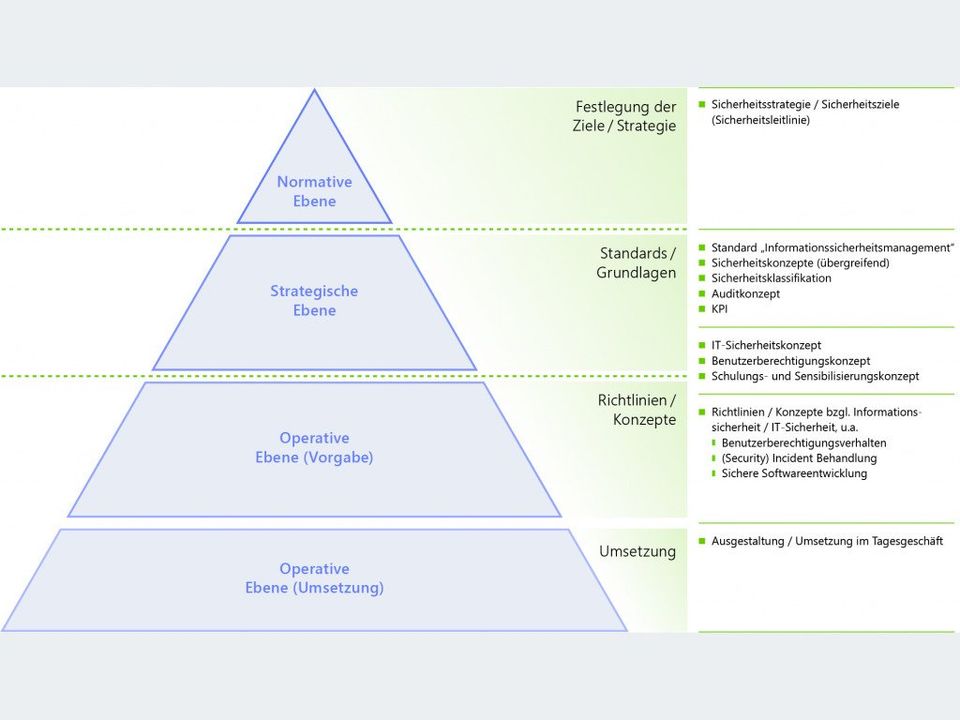

Zielgerechte Übersetzung strategischer Security-Vorgaben in operative Maßnahmen (Bild: Escrypt)

Juristische Ansätze, oft im Sinne von einer ausreichenden Gesetzgebung sollen in erster Linie dazu dienen, branchenweite Standards für die IT-Sicherheit in den Bereichen der Wirtschaft einzuführen, die für das Wohl der Gesellschaften von elementaren Bedeutung sind. Adressat solcher Regelungen sind nach wie vor Unternehmen in den Bereichen Energie, Informationstechnik und Telekommunikation, Transport und Verkehr, Gesundheit, Wasser, Ernährung sowie aus den Finanz- und Versicherungswesen, wo das IT-Sicherheitsniveau noch immer als zu unterschiedliche gälte und Initiativen auf freiwilligen Basis immer weniger reichen. Es könnte auch die Miteinbeziehung der Adressaten in Kooperationen zur Bestimmung der zu regulierenden Gegenstände und eine sinnvolle und teilweise 'maßgeschneiderte' Erarbeitung von Standards nach dem aktuellen Stand der Technik. Von zentraler Bedeutung gilt nach wie vor sich nicht internationalen Entwicklungen zu entfernen.

Paragraph

Cyber security regulation framework

Dazu gehören ebenso die Erbringung von vertrauenswürdigen IT-Dienstleistungen und IT-Sicherheitsprodukte, also Produkte, die zur Erfüllung der Anforderungen von IT-Sicherheit eingesetzt werden. Sie dienen dazu, Anwendungen, Prozesse, System und/oder Daten besser abzusichern; während IT-sichere Produkte die IT-Sicherheit in sich tragen und durch die Evaluation von Gutachter verifiziert ist. Diese Prozesse einzugehen gilt ebenso als eine Aufgabe des Werkes.

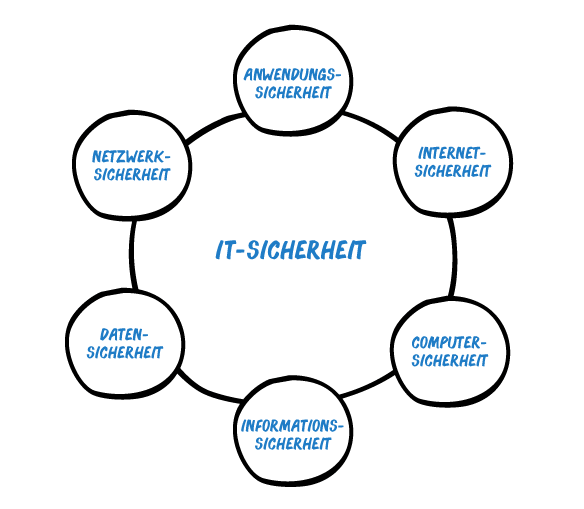

IT-Sicherheitsprodukte Aktionsfelder

FIPS-Zertifizierung

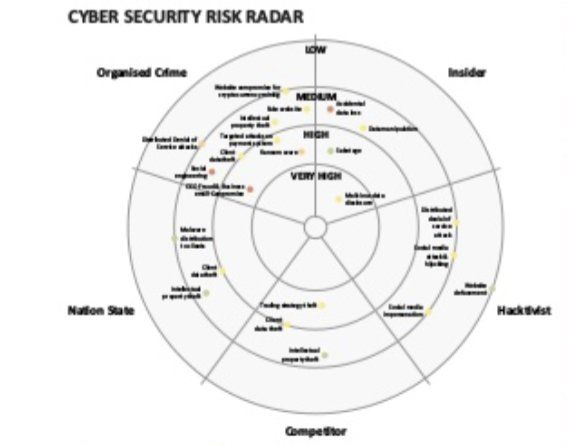

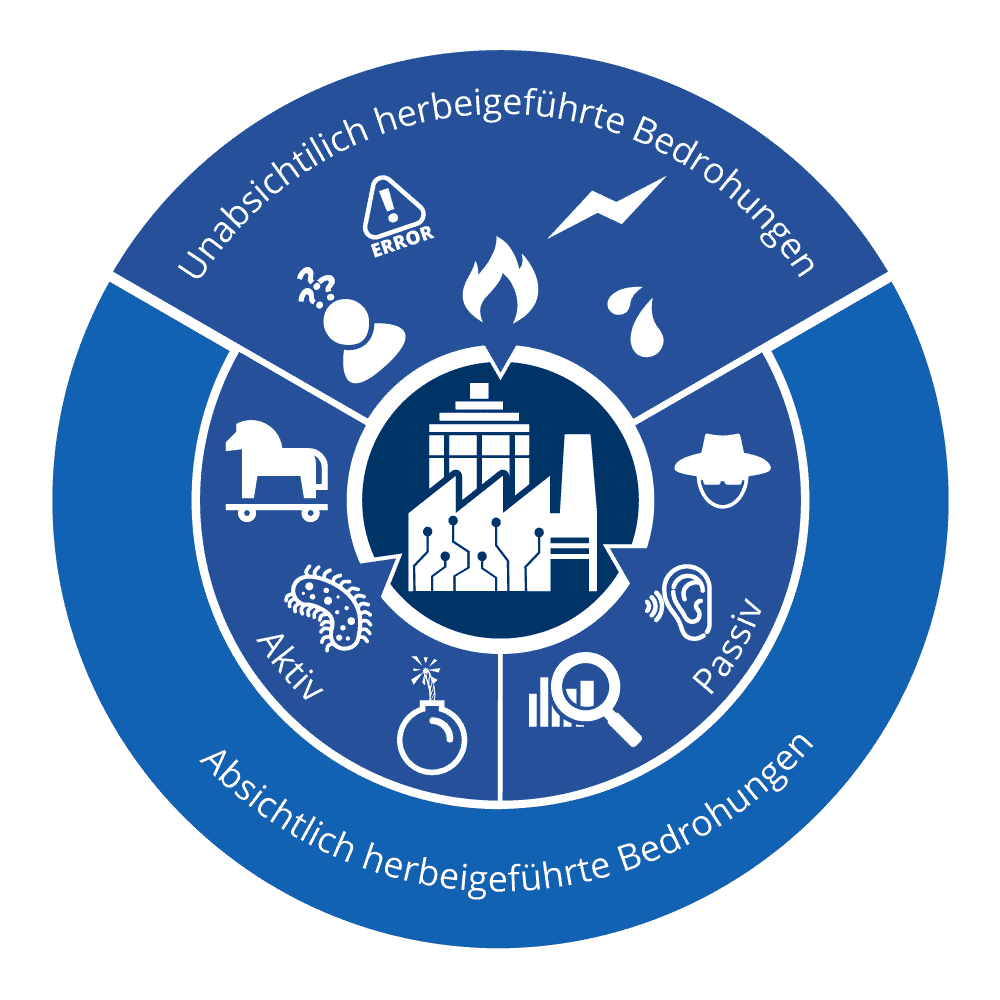

Die Zahl und Art der Cyberrisiken hat in den letzten Jahren erheblich zugenommen und habe sich ebenso im Licht der technischen Entwicklung diversifiziert. Cybervorfälle gehen mittlerweile weit über Hackerangriffe und Datenmissbrauch hinaus und gefährden digital vernetzte Unternehmen in mehrerlei Hinsicht: Sie können nicht nur selbst Opfer werden, sondern auch indirekt betroffen sein, wenn kritische Infrastruktureinrichtungen angegriffen und lahm- gelegt werden. Neben Cyberkriminalität können auch operationelle Risiken, etwa technisches oder menschliches Versagen.

Cyber Security Risk Radar

IT-Bedrohungen

The Social Network Tarot, Jacopo Rosati (2016)

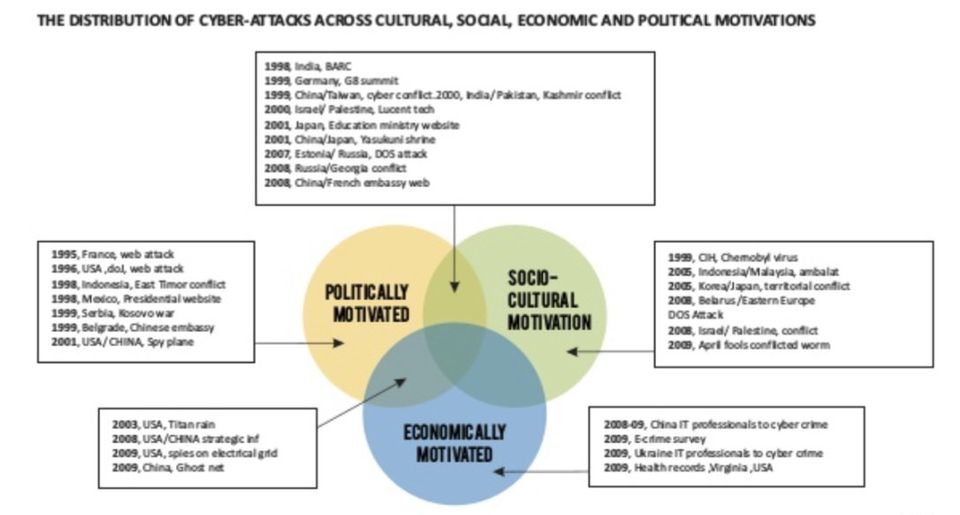

Angesichts der steigenden Verbreitung sensibler Daten, Vernetzung sowie Automatisierung müssen Geschäftsführer und IT-Entscheider künftig neue Wege gehen, um ihre Unternehmen wirksam vor Cyber-Angriffen zu schützen, habe sich eine neue Dynamik in dem Bereich entfacht. Im Bereich der Cybersicherheit gilt es dennoch, die signifikante Lücke zwischen tatsächlichem Schutz und erkanntem Risiko zu schließen. Dies zu adressieren gilt auch dem Werk Iguarán Mendez.

The Distribution of Cyber Attacks Across Cultural, Social, Economical & Political Motivations

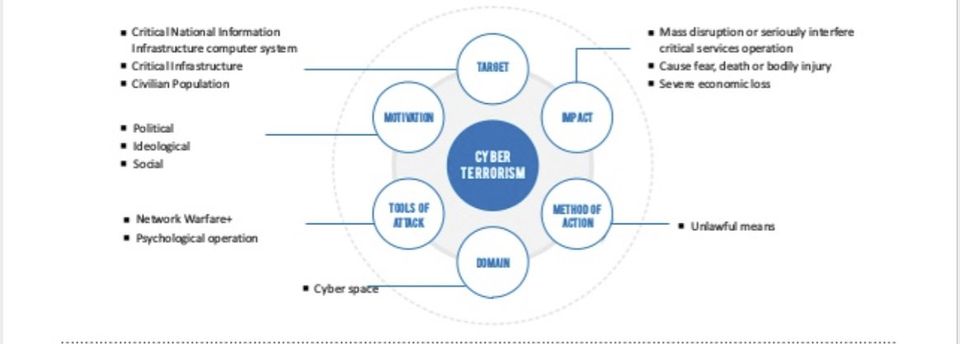

Cyber Terrorism

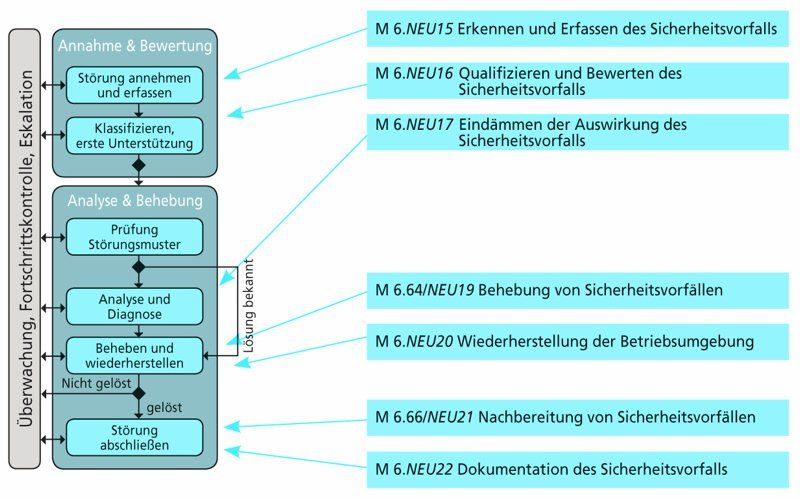

Auch vertrauenswürdiger Informationstechnik und die eventuelle Unterstützung von einem intelligenten IT-Krisenmanagement im Falle von IT-Sicherheitsvorfälle gelten als zentrale Elemente eines effektiven IT-Sicherheitsökosystems.

Abbildung eines klassischen Incident-Management-Prozess

Weiterhin sind bedarfsgerechte und konsistente Informationsangebote über die neue Risiken im Umgang mit IT-Systeme zur Verstärkung der IT-Fachkompetenzen notwendig und eventuell Basissicherheitsfunktionen wie z.B. elektronische Identitätsnachweise. Cyberpolicen und/oder -versicherungen haben in letzter Zeit an Bedeutung gewonnen. Man geht davon aus, dass in den Unternehmen das Bewusstsein gewachsen ist und Unternehmen zunehmend auf Cyberversicherung greifen. Sie und ihren Grundlagen zum Ausdruck zu bringen, gilt auch als eine Aufgabe des Werkes.

Cyberversicherungen

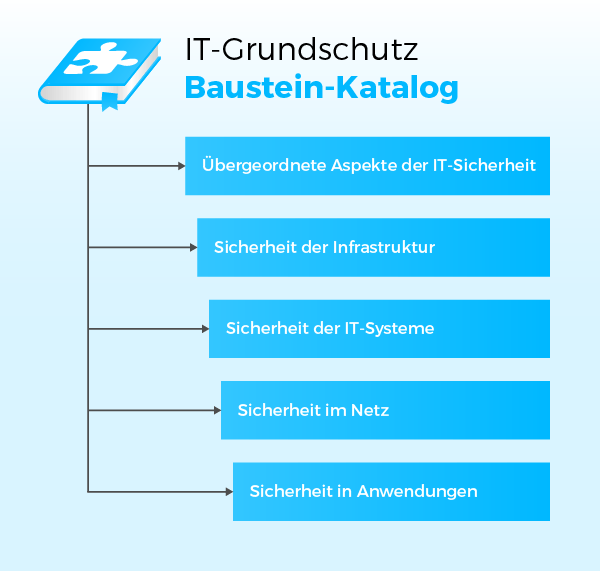

IT-Grundschutzkatalog

Die Stärkung der Cybersicherheit und die Bekämpfung der global agierenden „Cyberkriminalität“ erfordern daher auch die Schaffung und ggf. Harmonisierung und Durchsetzung von internationalen Verhaltensregeln (’Codes of Conduct’), Standards und Normen, die eine Mischung von innen- und außenpolitischen Maßnahmen enthalten, da aufgrund der Globalität der Informations- und Telekommunikationsstrukturen und der damit verbundenen Risiken eine internationale Abstimmung und geeignete Vernetzung unter außen- und sicherheitspolitischen Gesichtspunkten unverzichtbar ist, um den benötigte Kohärenz und Handlungsfähigkeit der Staatengemeinschaft für den Schutz des „Cyber-Raums“ erzielen zu können. Dies gehört auch zum Werk Iguarán Mendez.

Flower of Life

Es besteht eine deutliche Gegensätzlichkeit zwischen den in den meisten heutigen Rechtssystemen vorgesehene Territorialprinzip und der grenzenlosen Anwendung des Internets. Daher sei die Schaffung von multi-ebene, multi-gerichtliche Systeme Lösungen, die sowohl technische aber auch legale und politische Elemente berücksichtigen, längst notwendig geworden.

Allegorie des Westfälischen Friedens. Nasjonalgalleriet, Oslo, Jacob Jordaens (1654)

Illustration de couverture de l'édition 1576 des six livres de la République de Jean Bodin

„The Spectrum of conflict parallels, but do not coincide perfectly with, the spectrum of legal frameworks and remedies“

Eneken Tikk

Ten Rules for Cybersecurity

NATO Cooperative Cyber Defense

Centre of Excellence Tallin, Estonia (CCDCOE)

Survival Nº. 53 Vol. 3

June-July 2011. P. 120.

Allegorien der guten und der schlechten Regierung im Ratssaal der Neun, Palazzo Pubblico in Siena, Szene: Allegorie der guten Regierung, Ambrogio Laureatti (1538)

„Non Picciol Libro“

Costume design for baritone Luigi Goffredo Zuccoli's role of Leporello in Mozart's opera Don Giovanni. Coloured etching, by Louis Maleuvre, 1829, Bibliothčque nationale de France

Flor de Liz CSR